WEB21

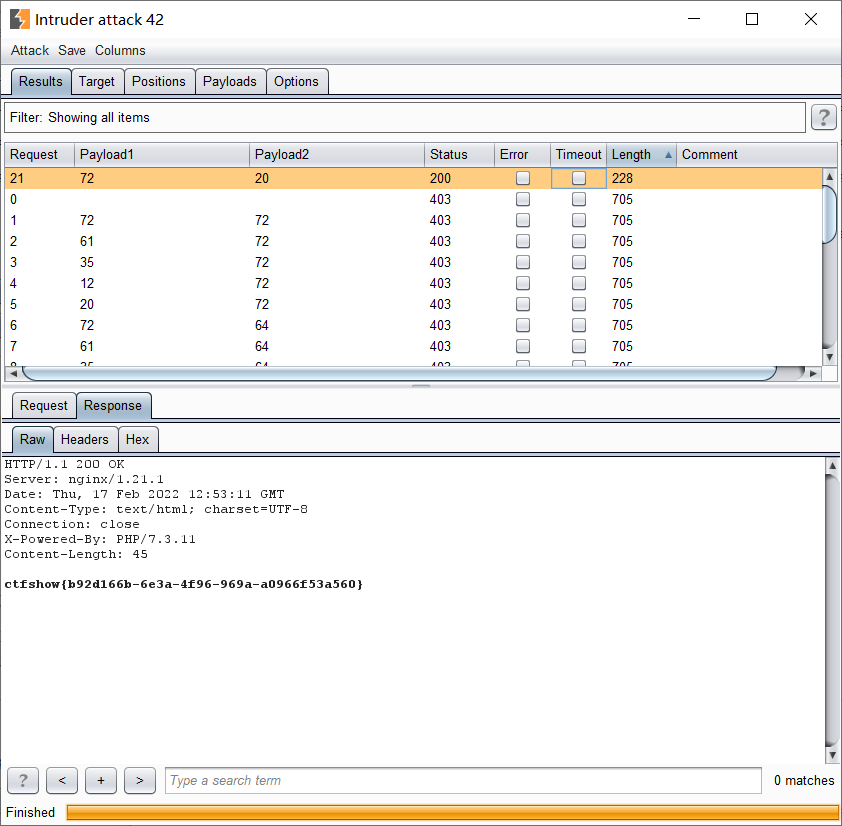

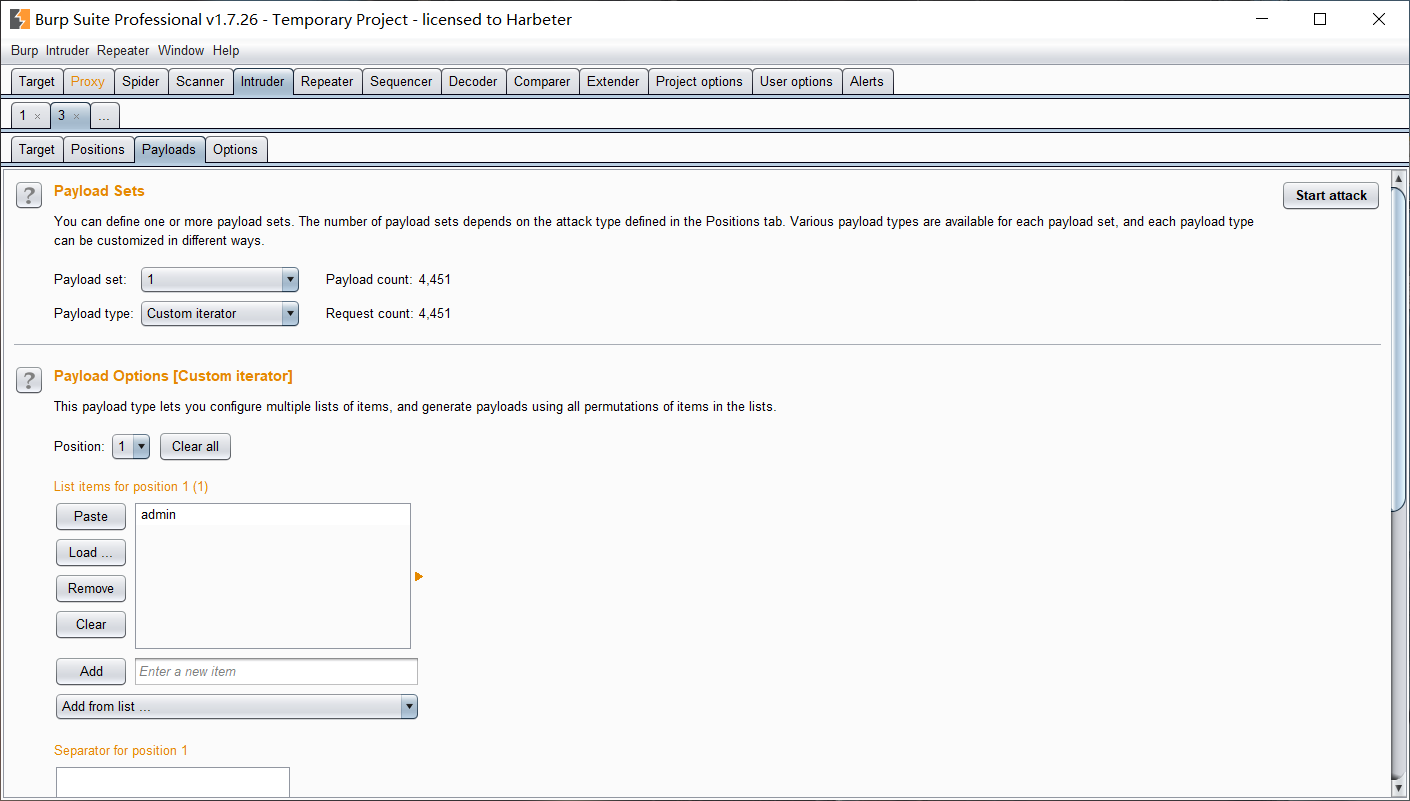

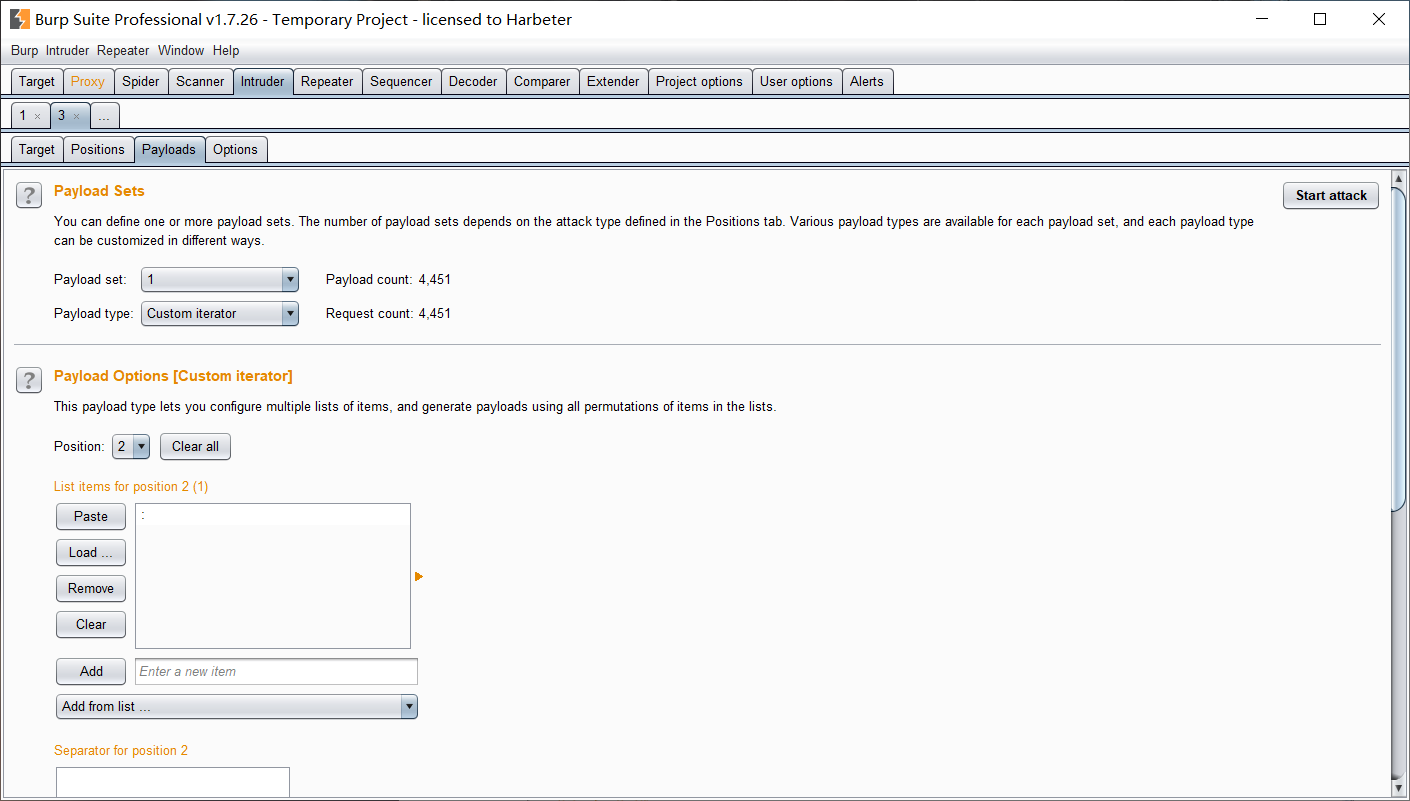

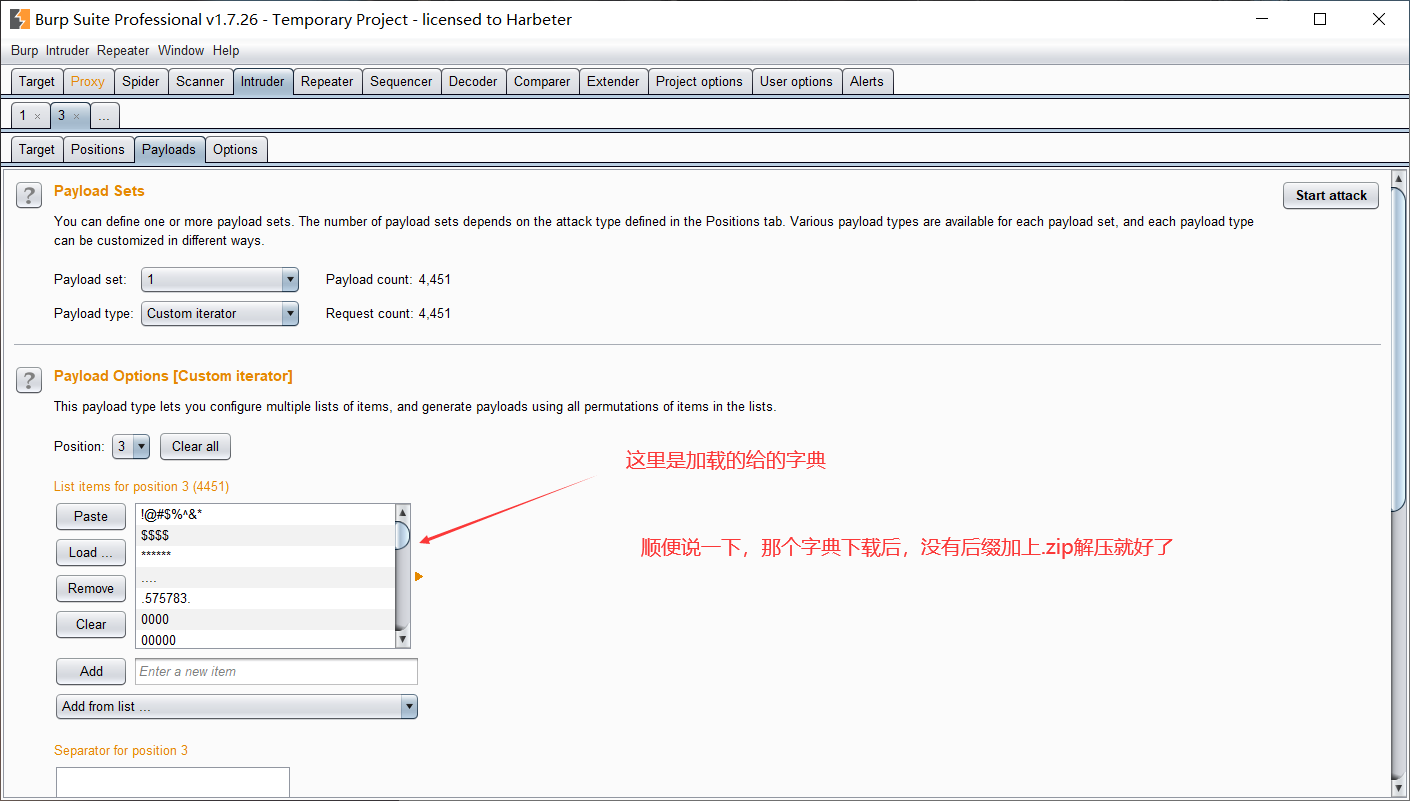

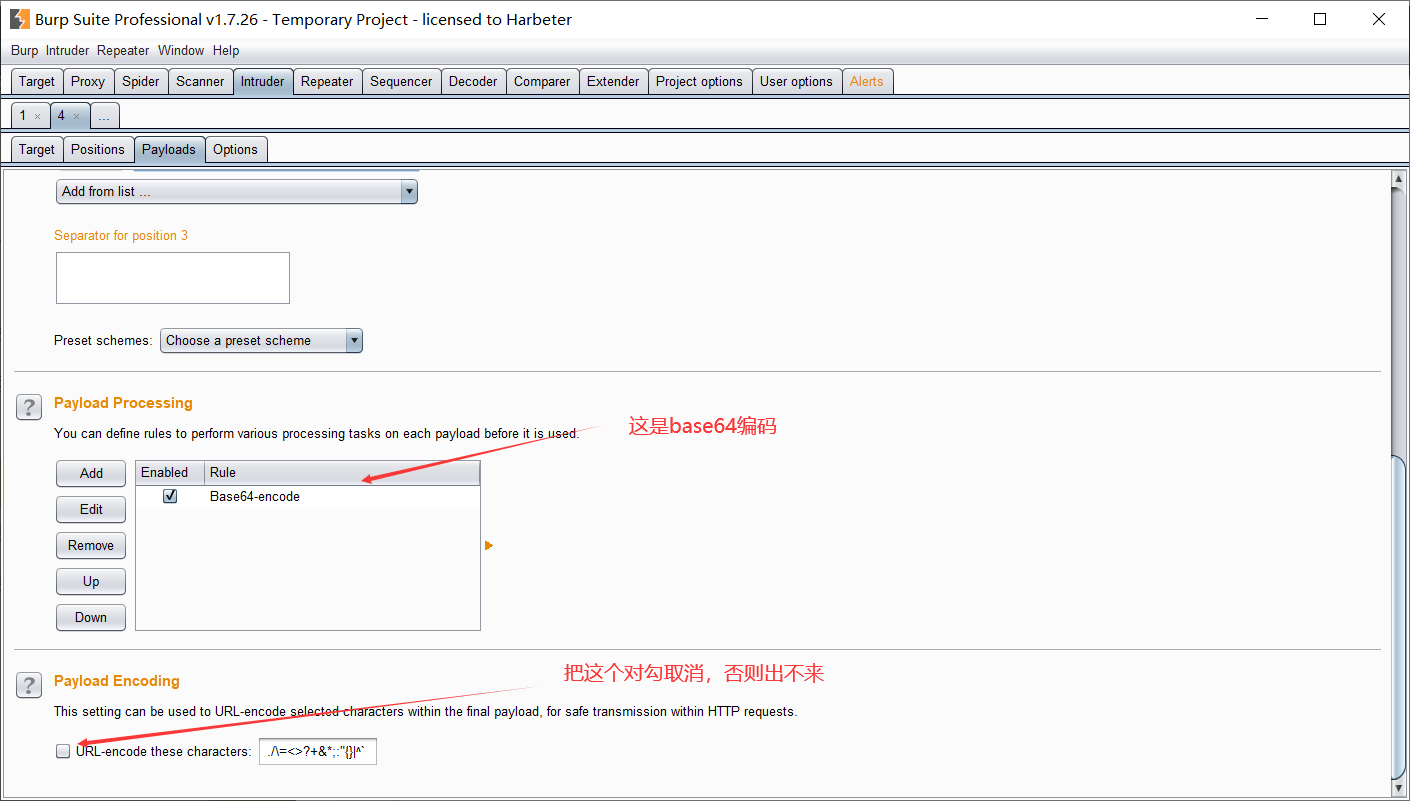

这道题有点意思,不只是单纯的爆破,还进行了base64加密,首先下载给的字典。然后用字典进行爆破,爆破时要用custom iterator(自定义迭代器),然后通过base64解码得知格式为 用户名:密码攻击类型为Sniper

设置如下

这里的admin只是猜测,没想到真能搞出来

最终得到flag

WEB22

爆破子域名,这个还真不会,但是这个在线爆破子域名可还行

WEB23

呜呜呜,这个也不会,等着以后学了php再回来搞,码子先放这了

1 |

|

WEB24

这里首先要认识一个函数mt_rand() 函数,代码可以在线上执行

首先要知道题目中的mt_srand(372619038)是多少

所以我们运行

1 |

|

得到1155388967所以令r=1155388967,得到flag

WEB25

有点复杂呜呜呜,留给“明天”吧

WEB26

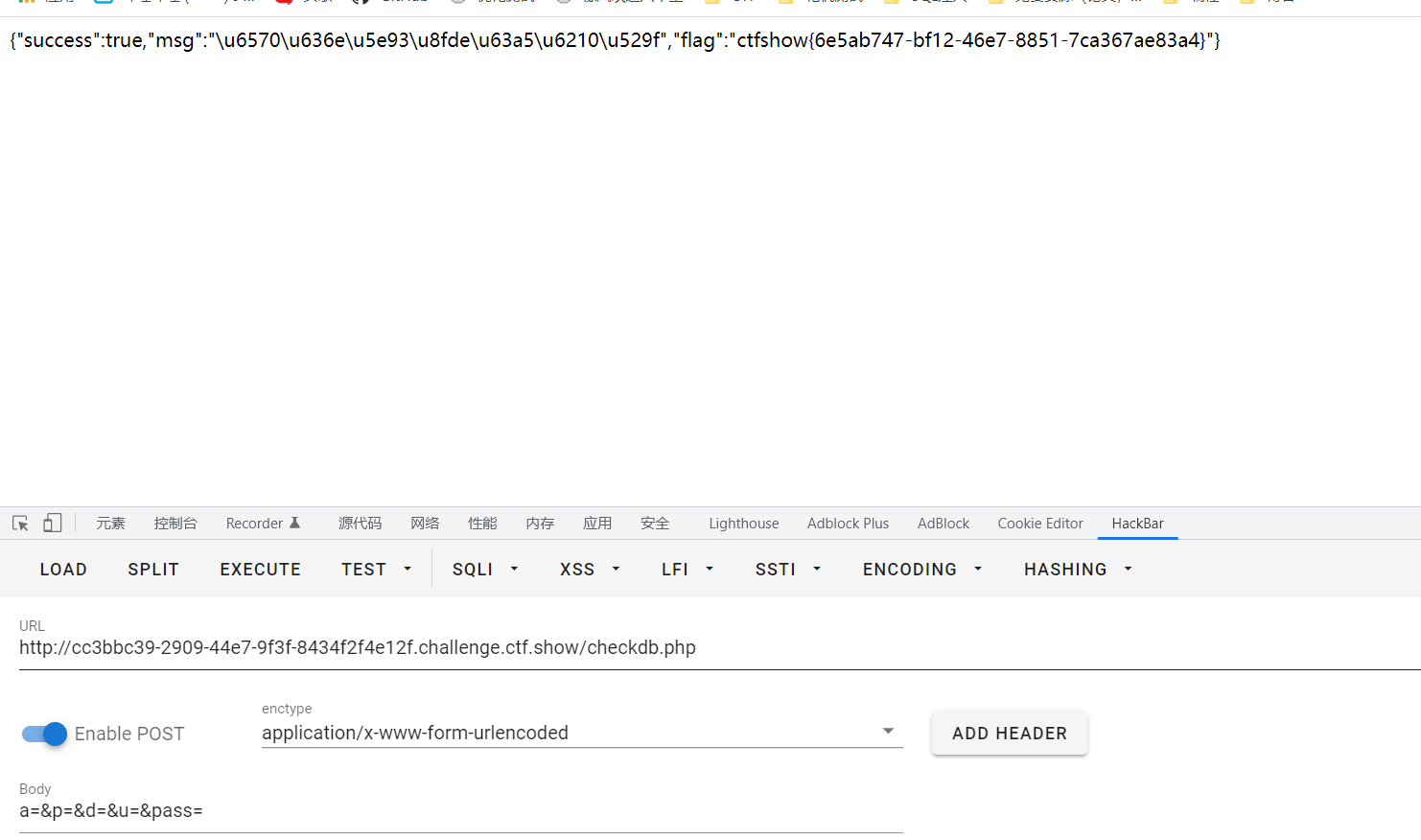

查看源码发现js,直接进入代码中的checkdb.php,然后直接post提交(原理不太清楚)

得到flag

WEB27

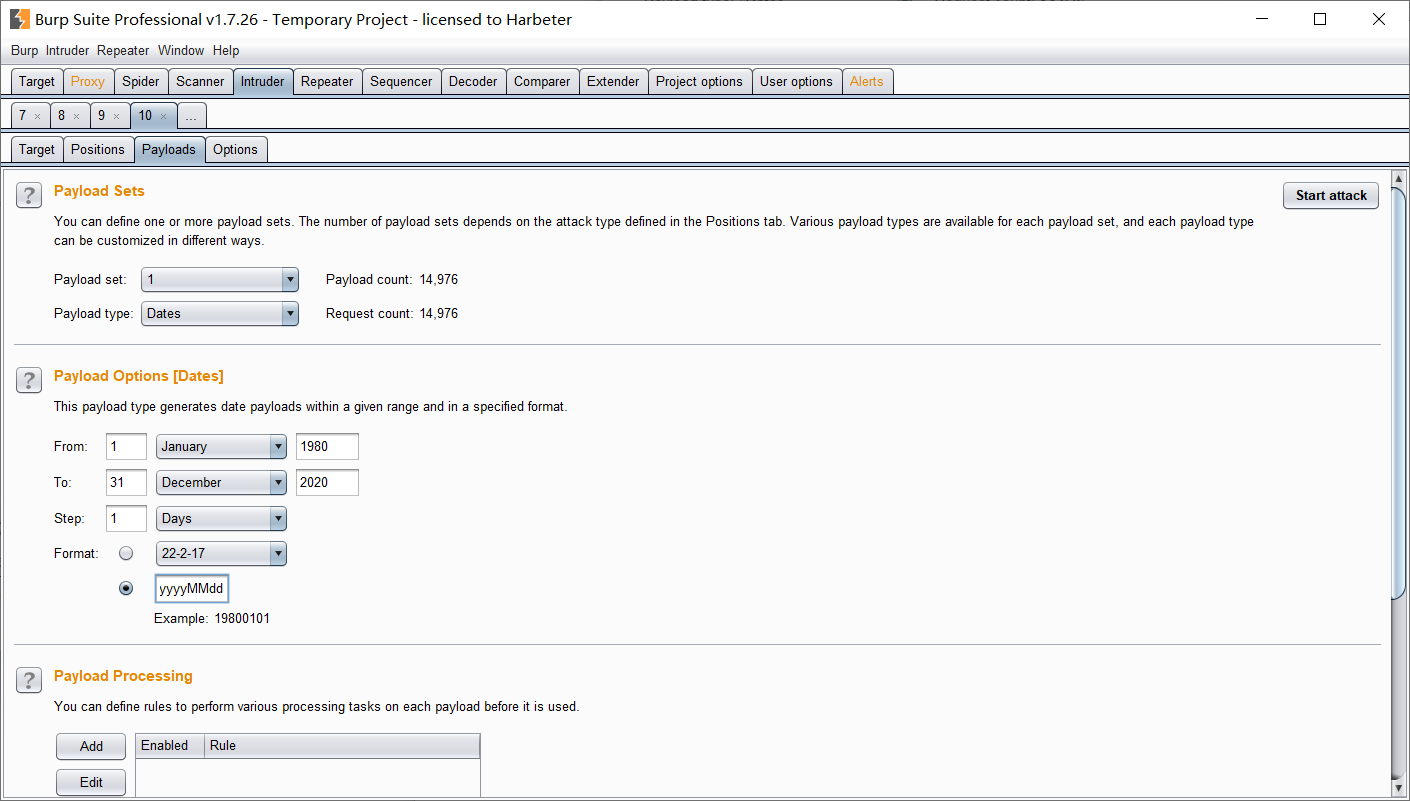

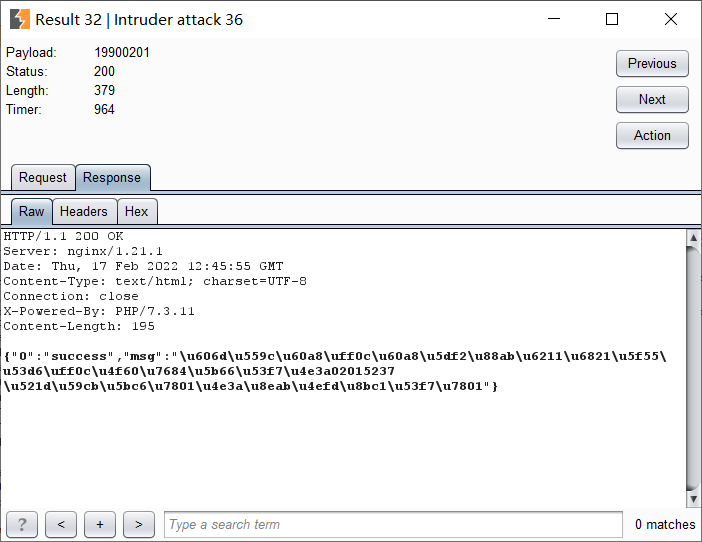

这里是爆破身份证号中的生日,设置如下,如果线程太多的话,很可能出现503报错,导致爆破结果不准确

得出结果后,Unicode解码后用学号登入,得到flag

WEB28

看到url中诡异的0/1则用集束炸弹爆破这两个地方,最后得到flag