Web

1.白给&签到

没什么可说的,直接复制粘贴。

2.Welcome

F12查看源代码,得到flag

3.Get

由代码知,只需令henu=flag即可输出flag,则在网址一栏添加/?henu=flag。

4.Post

利用hackbar post传参henu=fl@g即可得到flag

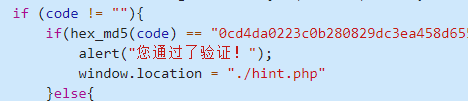

5. easyphp_1

此题涉及md5加密,根据常见md5加密,搜索s214587387a找到相应md5加密“PHP弱性处理0e开头md5哈希字符串缺陷/bug” 令henu=其中任意加密码,如s1885207154a得到flag

6.全是假的

通过F12找到,则直接进入/hint.php,多次刷新得到flllagggg.php 访问得知需要WebAC浏览器,启用bp修改浏览器并伪造Ip,但最终没有得到flag

7. Autumn

网站提示要扫一扫,则打开御剑后台扫描工具,扫描后进入相应网站,提示flag不在这,最终没有得到flag

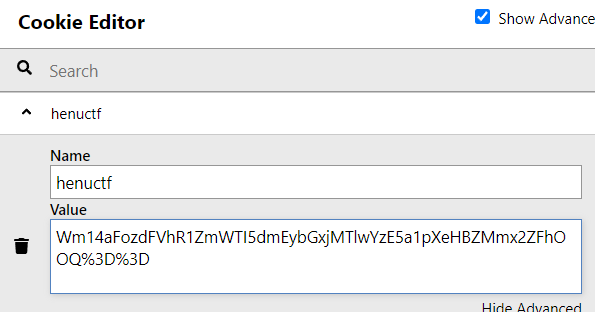

8. easy_Cookie

通过Google插件查看cookie

得知是一段密文,打开bp解密,先用url解密知%3D为=,改之,接着连用两次Base64解密得到flag

9. 艺术就是?

由火影忍者中迪达拉(哈哈哈哈哈哈哈)知道艺术即为爆破,进去网站发现果然是爆破打开bp,又因为密码账户一样,则用battering ram进行攻击得到administrator,输入得到flag

10.webshell

关键词“一句话”,进入网址,看来需要用一句话木马通过蚁剑进入后台,提交木马txt用bp修改格式,上传成功,但最终没能用蚁剑连接上。

Crypto

1.滴滴滴

下载附件后,一看就是摩斯密码,根据摩斯密码得到flag

2.每逢佳节

一看末尾有=,尝试用bp中的base64解码,得到flag

3.Bacon

关键词“当铺”,“培根”即当铺密码和培根密码,根据当铺密码转换关系将字符转换为数字,进而利用ASCII码转换为字母形式,最后培根解密得到flag

4.古典变奏

关键词“猪圈”“凯撒”“栅栏”,先用猪圈密码解密,然后用凯撒密码6,栅栏密码8解密得到flag

Pwn

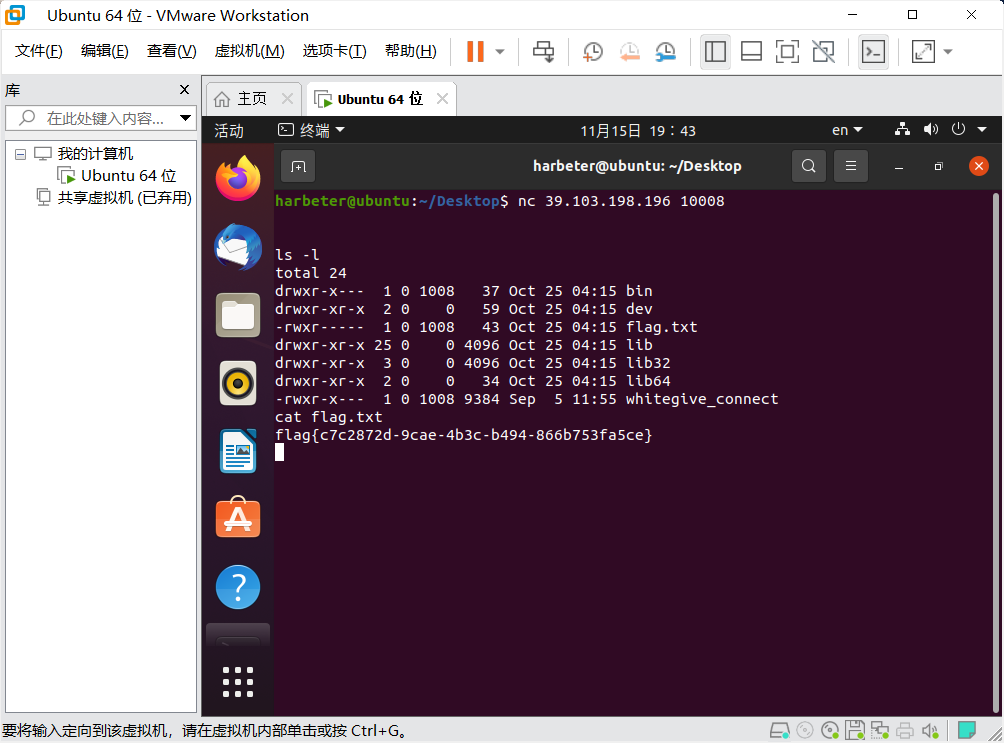

1. [白给] 连上就给flag

根据提示下载了ubuntu虚拟机并且安装了netcat 但nc 39.103.198.196 10008

然后输入指令ls -l 再输入cat flag.txt得到flag。

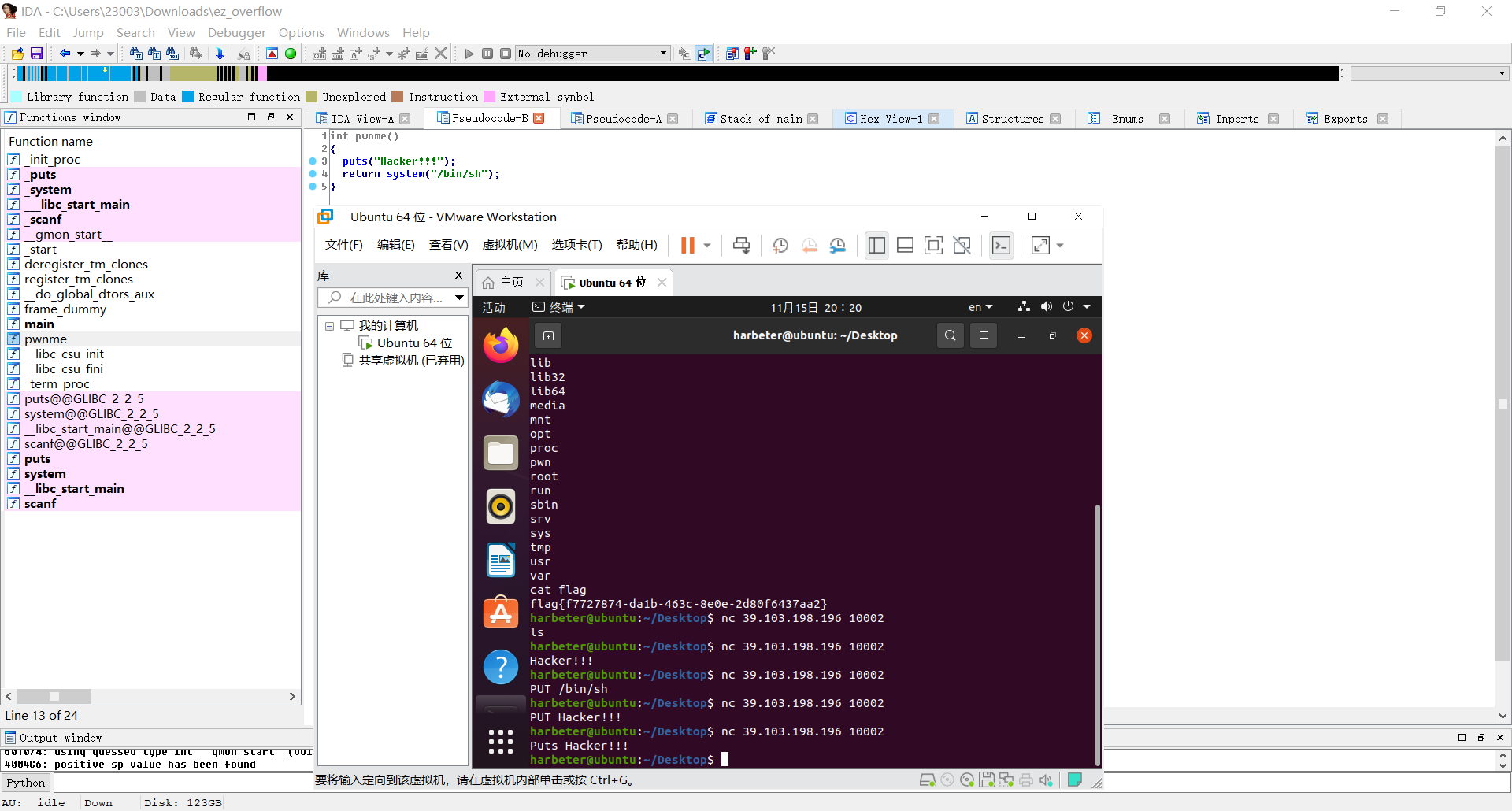

2. [白给] 从后门进来

不知道咋办了。

Reverse

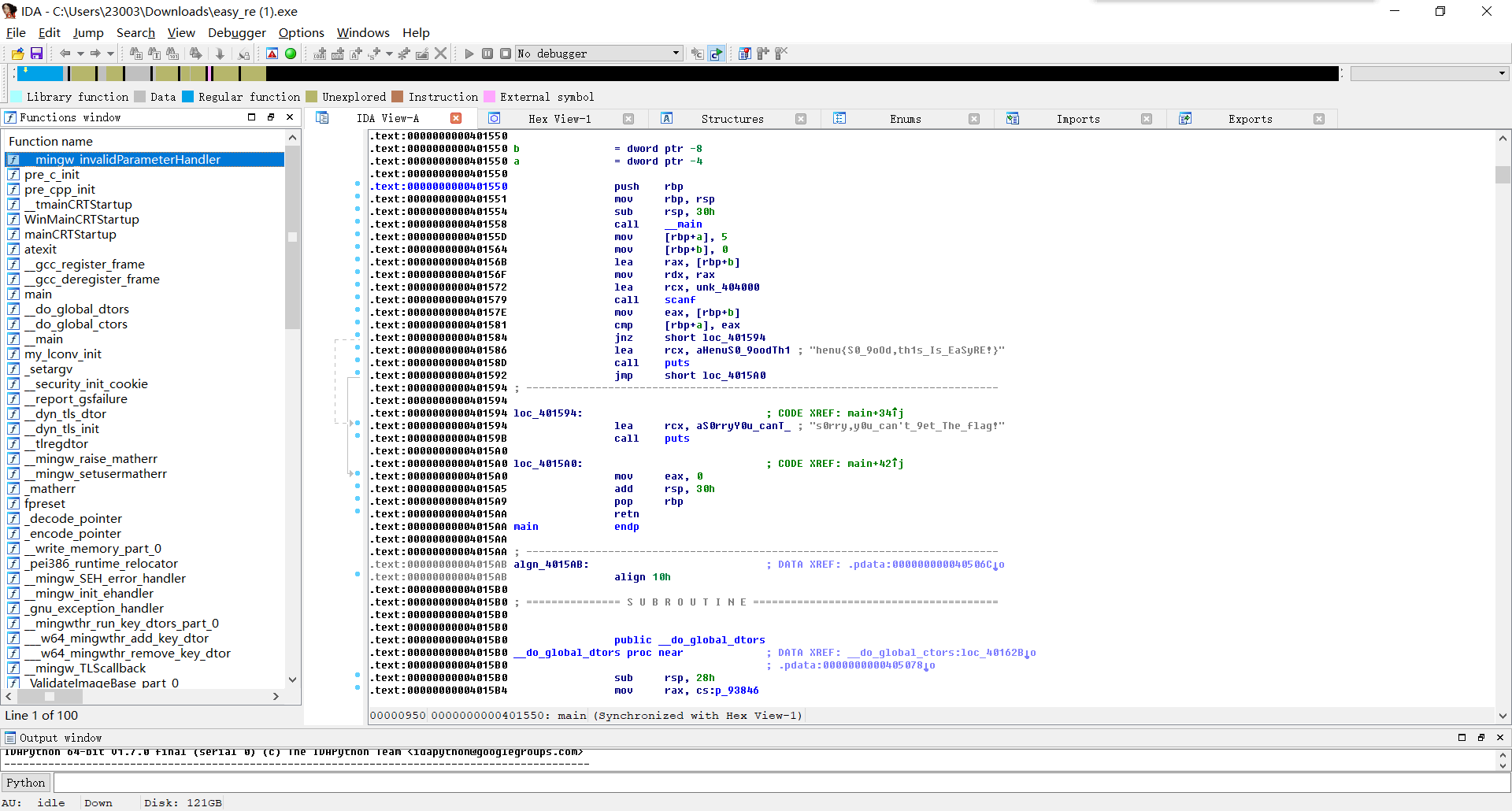

1. easy_re

根据要求,下载了ida,将exe拖入后得到

尝试F5转换,最终得到flag。

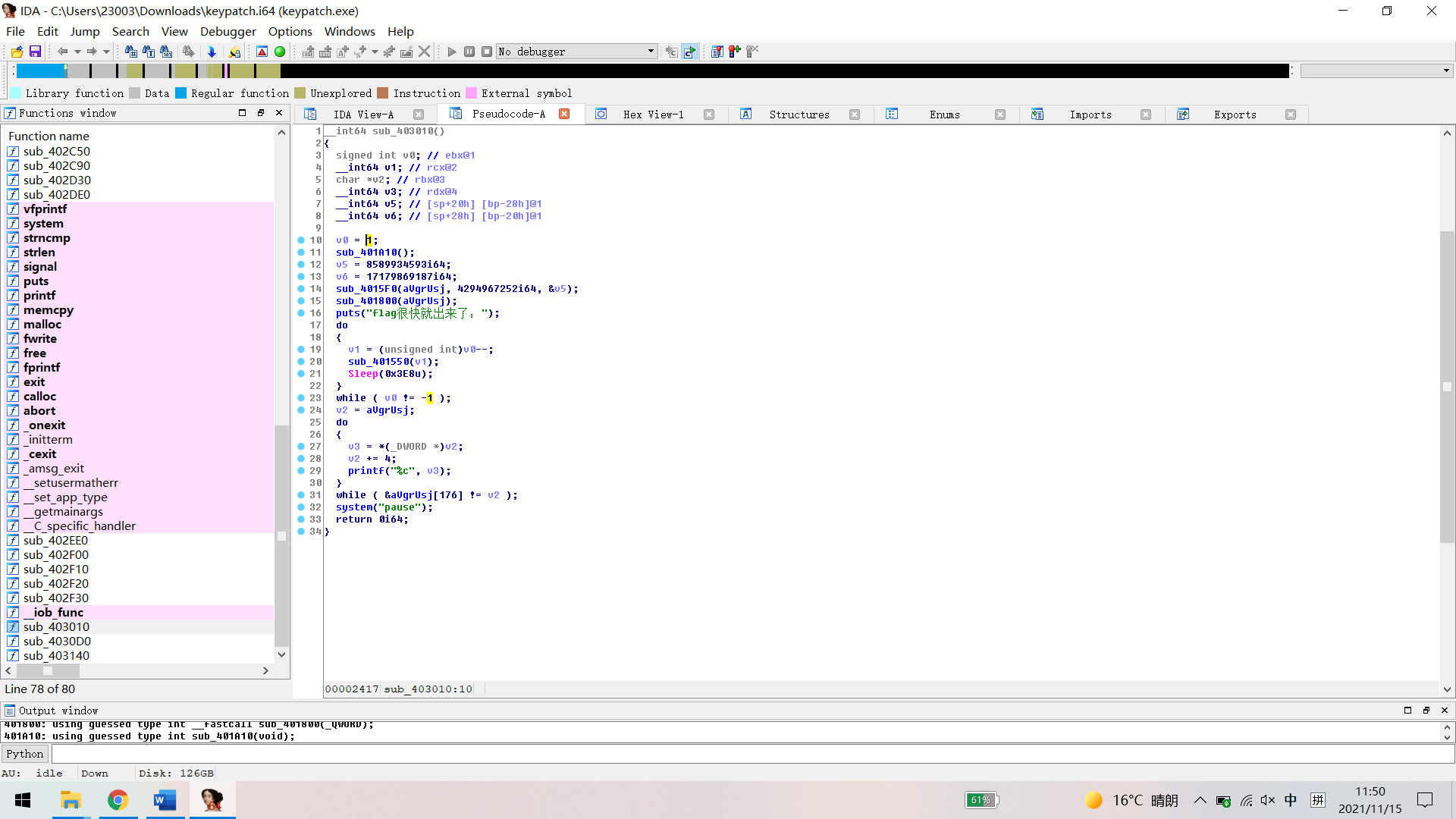

2.keypatch

按提示下载安装keypatch(虽然我也不知道有啥用),打开程序后发现一直循环,然后将程序拖入到ida,找到关键函数

将这里的50000改为1,然后运行程序,得到flag。

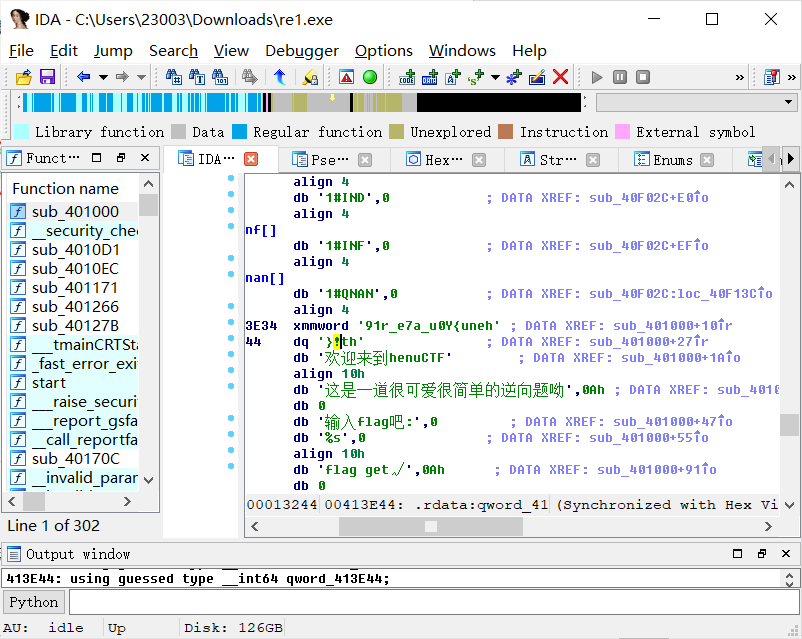

3.re1

哈哈哈哈哈哈,啊这~,就不用我说了吧。

Misc

1.小兔子

下载图片后,右键查看属性,得到一串密文,尝试搜索兔子加密,得知有rabbit解密,通过解密得到flag

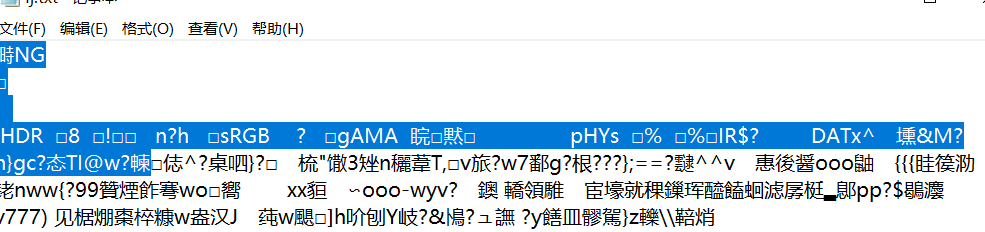

2.我在城楼观山景

下载文档后发现是乱码,尝试搜索前几行字符

得知该为图片转为txt会出现的乱码,将后缀改为jpg打开图片后,发现左下角的falg

3. 如来の兽

根据题目可知,该题涉及佛曰和兽音解密,经过两次解密后,发现仍有密文,尝试搜索社会主义核心价值观解密,得知真有此加密方法,解密得到flag

4.PDF

提示在图片下面,我们便将PDF转为word文档,得到一串极具讽刺意味的话语,尝试复制搜索,得到该为阴阳怪气加密,解密得到flag

5. QRcode

打开后发现二维码残缺,补全后扫描得到一串密文,尝试搜索密文,得知有brainfuck加密方式,输入密文,解密得到flag

6.Boringboss

打开后发现这明显是当铺密码,解密后得到对应数字,利用ASCII码转换为对应字母,接着用培根密码解密得到flag